Cyberbezpieczna

automatyka

Bezpieczeństwo infrastruktury OT zaczyna się od zapewnienia odpowiedniej kontroli.

Liczba ataków na przedsiębiorstwa zaopatrzeniowe zaliczane do infrastruktury krytycznej, czyli dostawców wody, ogrzewania, chłodzenia i energii, znacząco wzrasta. Jak wzmocnić odporność systemu i zapewnić mu właściwy poziom bezpieczeństwa, gwarantujący ciągłość działania i zgodność z obowiązującymi wymogami, np. Dyrektywy NIS2?

Masz pytania na temat NIS2 i cyberbezpieczeństwa.

Obejrzyj nagranie z naszej konferencji!

Brak właściwych zabezpieczeń to brak bezpieczeństwa dostaw!

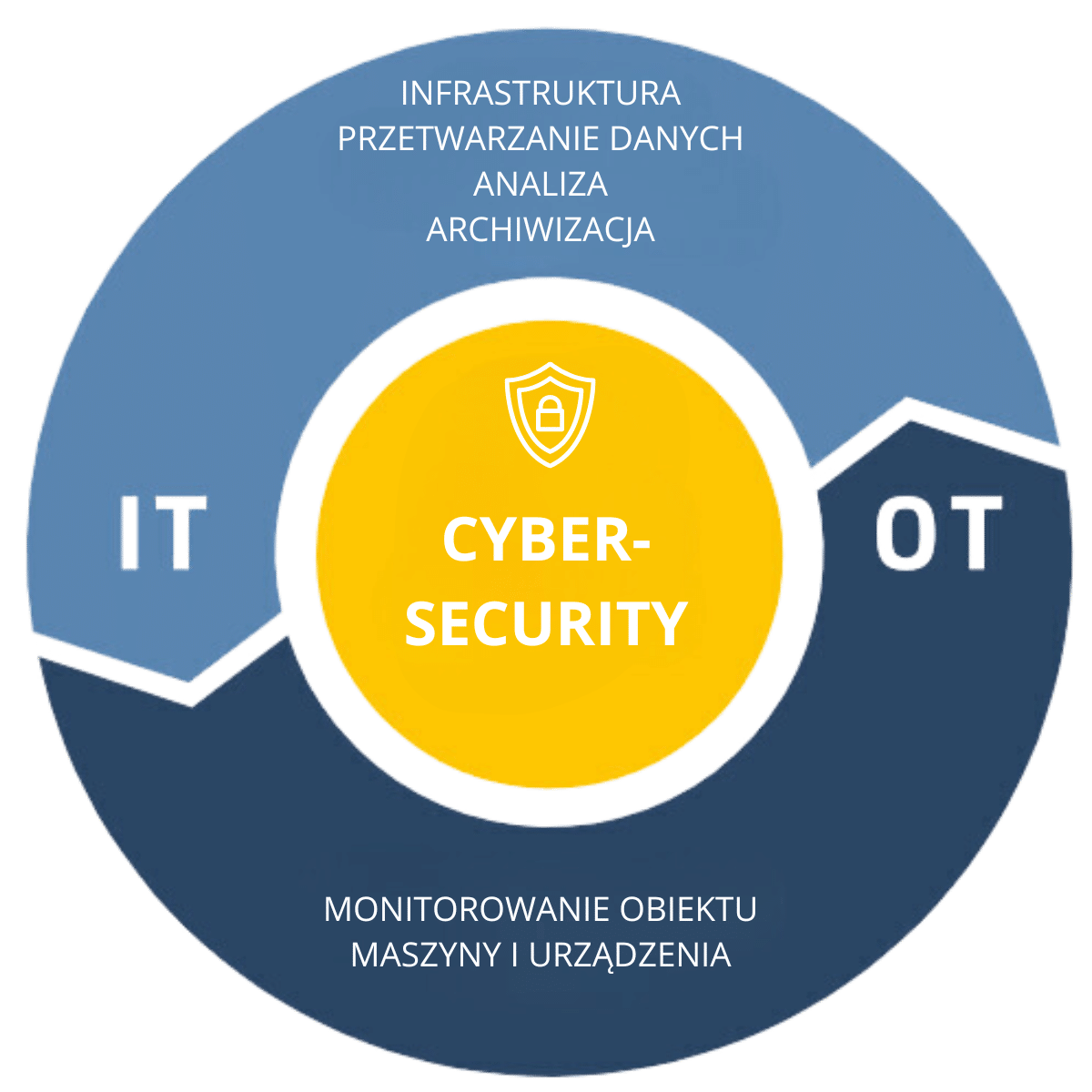

Rosnące zapotrzebowanie na energię w wyniku rewolucji energetycznej, rozwoju elektromobilności, scenariuszy inteligentnych domów i cyfrowego połączenia w łańcuchach dostaw i produkcji, zwiększa presję na operatorów kluczowych infrastruktur, aby zapewnić bezpieczną i niezawodną eksploatację z maksymalną dostępnością w przyszłości. Gdy chodzi o zapewnienie niezawodnej eksploatacji, proste optymalizowanie systemów i procesów w obszarze dostaw już nie wystarcza. Postępująca digitalizacja ujawnia coraz więcej słabych punktów w obszarze zabezpieczenia sprzętu i oprogramowania.

Twoje IT jest już odpowiednio zabezpieczone.

To bardzo dobrze.

A Twoje OT?

Czy ono także jest bezpieczne?

Zapewnienie odpowiedniego poziomy cyberbezpieczeństwa nie zawsze jest kwestią wyboru. Częśc obowiązków i zadań w tym obszarze zdefiniowanych jest odgórnie i wynika z ustawodastwa. Dotyczą one zarówno modernizacji istniejących systemów, jak i tworzenia nowych. Zdecydowana większośc tych zapisów odnosi się do infrastruktur IT, która w zdecydowanej większości jest już właściwie zabezpieczona.

Na temat negatywnych konsekwencji braku zabepieczenia systemów OT nieweile się do tej pory mówiło. Tymczasem Technologie Operacyjne (OT), wraz z silnie połączonymi systemami kontroli to kluczowy obszar funkcjonowania przedsiębiorstwa. Konsekwencją takiego stanu rzeczy jest niski poziom zabezpieczenia OT i wysoka podatność na zagrożenia. Perspektywa Dyrektywy NIS2 a szczególnie przewidzianych w niej konsekwencji finansowych stanowi silny argument dla wprowadzenie właściwych zabezpieczeń także w obszarze OT.

Ile czasu pozostało na przygotowania?

Pomożemy Ci zabezpieczyć Twój system na dziś i na przyszłość!

Czy znajdujesz się w trakcie projektu czy dopiero zaczynasz? Gdziekolwiek jesteś, będziemy Cię wspierać. Na każdym etapie: od oceny planowanej automatyzacji i infrastruktury OT, poprzez ocenę własnych ryzyk, planowanie konkretnych działań i ustalania celów az po wdrożenie i kontrolę.

Skupiamy się na przyszłości, nie zapominając o teraźniejszości!

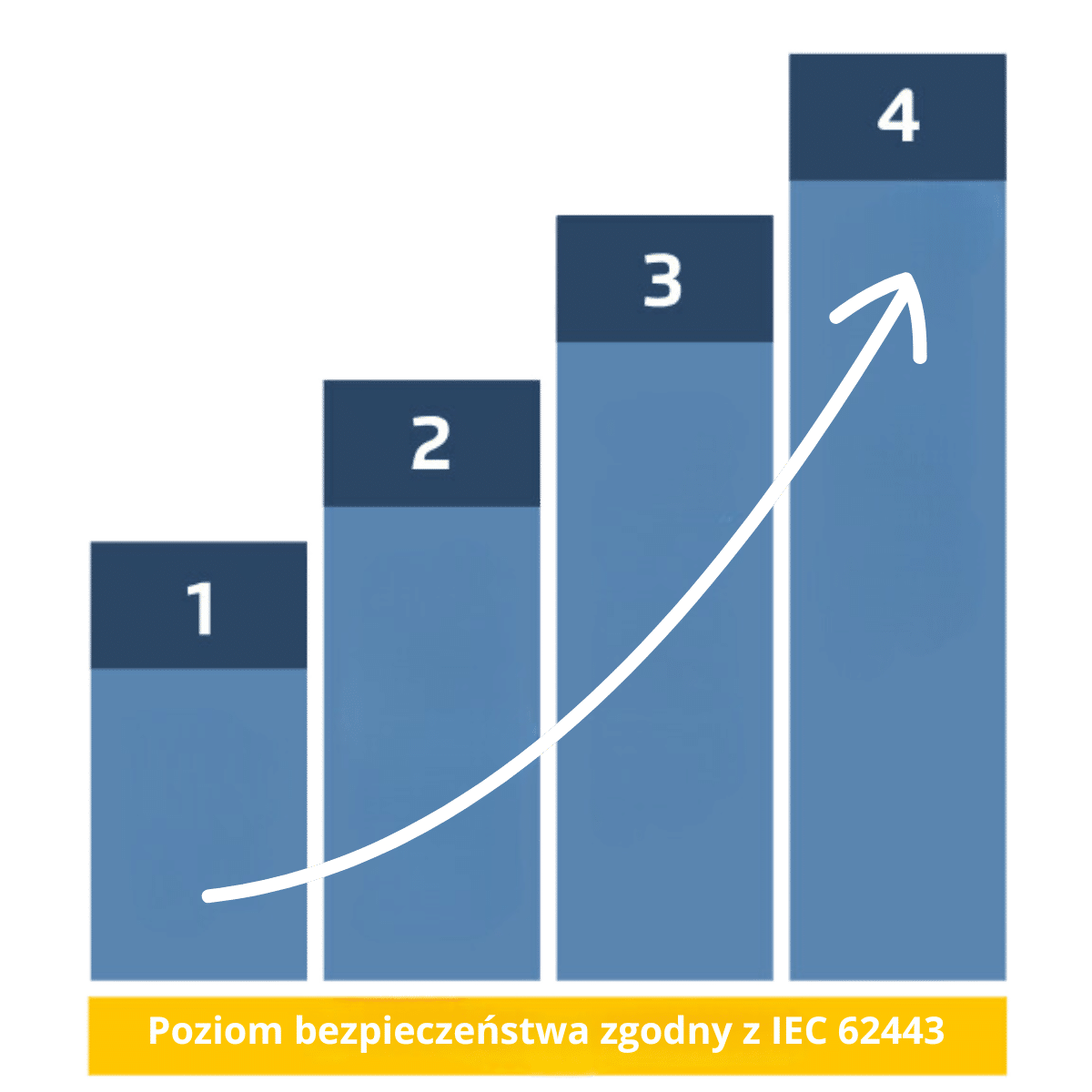

Wymagany poziom bezpieczeństwa

IEC 62443

Przy wprowadzaniu skutecznych środków najbardziej istotna kwestia to określenie własnych wymagań dotyczących bezpieczeństwa.

W tym celu konieczne jest przeprowadzenie analizy ryzyka i zagrożeń (klasyfikuje się je m.in. wg losowości, zakresu przygotowania ataku i użytych środków). kolejny krok to klasyfikacja uzyskanych wyników do odpowiedniego poziomu bezpieczeństwa, który stanowi podstawę dla wszystkich niezbędnych działań.

Poziomy bezpieczeństwa:

- Ochrona przed przypadkowym naruszeniem bezpieczeństwa;

- Ochrona przed umyślnym naruszeniem bezpieczeństwa przy użyciu prostych środków z wykorzystaniem podstawowych zasobów, standardowymi umiejętnościami i niską motywacją;

- Ochrona przed umyślnym naruszeniem bezpieczeństwa przy użyciu wyrafinowanych środków z wykorzystaniem ograniczonych zasobów, umiejętnościami dedykowanymi IACS i umiarkowaną motywacją;

- Ochrona przed umyślnym naruszeniem bezpieczeństwa przy użyciu wyrafinowanych środków z rozbudowanymi zasobami, umiejętnościami dedykowanymi IACS i wysoką motywacją.

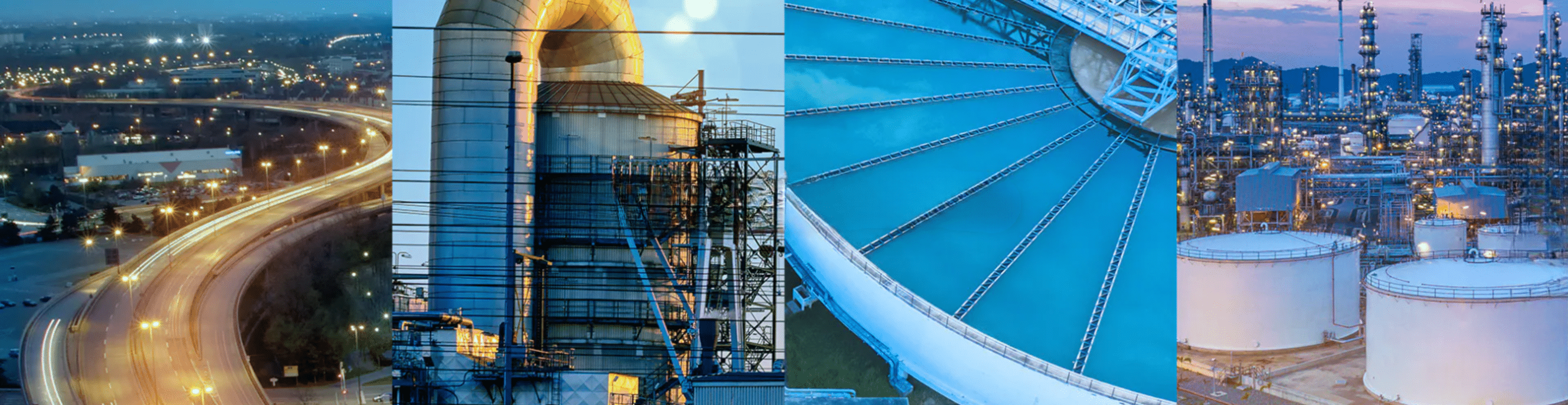

Cyberbezpieczeństwo dla infrastruktury, systemów oraz obiektów krytycznych

Energia

Połączenie sieci elektrycznej z Internetem w celu utworzenia inteligentnej sieci to odpowiedż na potrzeby ryku. Nalezy jednak pamiętać z jakim ryzykiem się to wiąże i jakich doatkowych zabezpieczeń wymaga. Atak na centralne jednostki sterowania podstacjami lub inteligentne moduły regulacyjne może doprowadzić do wystapienia przerwy w dostawie prądu. Konieczne jest stosowanie rozwiązań zapewniających bezpieczną i płynną interakcję między komponentami sterującymi a urządzeniami pomiarowymi. Redundancja systemu to dodatkowa forma zabezpieczenia, która zwiększa jego odporność a producentom energii, dostawcom i konsumentom zapewnia “święty spokój”.

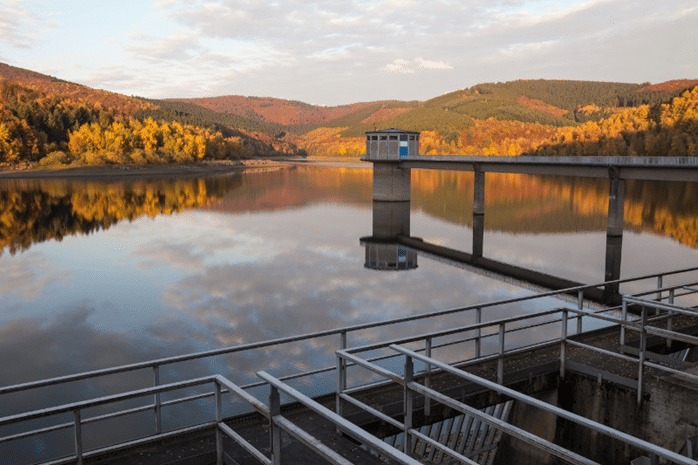

Woda

Systemy pomiarowe zlokalizowane na zbiornikach wodnych, oczyszczalniach, tamach, rurociągach i kanałach, tworzą złożoną infrastrukturęi coraz bardziej i ściślej połączonych elementów. Systemy cyfrowej kontroli zastępują odchodzący personel lub personel pracujący w odległych miejscach. Mając dostęp do tych systemów, można np. zmieniać ilość chemikaliów w wodzie. Cyberbezpieczne systemy firmy Saia Burgess Controls zapobiegają manipulacjom podczas monitorowania jakości wody i zapewniają niezawodne działanie fizycznych komponentów infrastruktury, takich jak pompy czy śluzy.

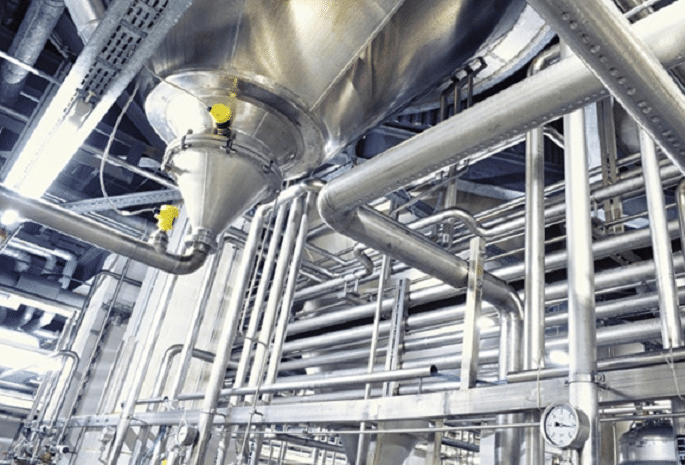

Ogrzewanie/ Chłodzenie

Systemy sterowania przemysłowego dla pomp, zaworów i czujników są coraz częściej wykorzystywane do obsługi ogrzewania i chłodzenia miejskiego. Ich nieodpowiednie zabezpieczenie zwiąksza podatnośc na ataki, których skutkiem może byc np. wyłączenie ogrzewania lub klimatyzacji w budynkach. Teraz, gdy systemy oparte na sztucznej inteligencji (AI) coraz częściej uzyskują niezależny dostęp do sterowników (np. w celu kontroli temperatury w budynkach, aby zmniejszyć koszty i emisje oraz maksymalizować pojemności sieci), wymagania dotyczące bezpieczeństwa rosną. Cyberbezpieczne systemy firmy Saia Burgess Controls pomagają spełnić te wymagania.

Tunele i infrastruktura drogowa

Tunele, mosty, centra sterowania i inne obiekty drogowe stają się coraz bardziej połączone. Liczne sensory zbierają dane w celu kontrolowania systemów wentylacji i oświetlenia w tunelach, rejestrowania uszkodzeń lub umożliwienia systemom sterowania reakcji na poziomy ruchu drogowego. Systemy sterowania firmy SBC są wykorzystywane do konfiguracji elastycznych, ale jednocześnie cyberbezpiecznych infrastruktur tunelowych, które spełniają wymagania takie jak oddzielne poziomy architektury (poziom zarządzania – poziom sterowania – poziom polowy) i redundancja.

Bezpieczeństwo na poziomie oprogramowania

- Bezpieczny pakiet instalacyjny

- Uwierzytelnianie i integralność

- Bezpieczne pobieranie

- Szyfrowanie pliku konfiguracyjnego

- Zaawansowane uprawnienia użytkownika

- Integracja z Active Directory

- Przemysłowe zapory sieciowe/VPN

- Uwierzytelnianie użytkowników.

- Szyfrowanie danych.

- Zarządzanie rolami i uprawnieniami.

- Rejestracja zdarzeń w dzienniku audytu.

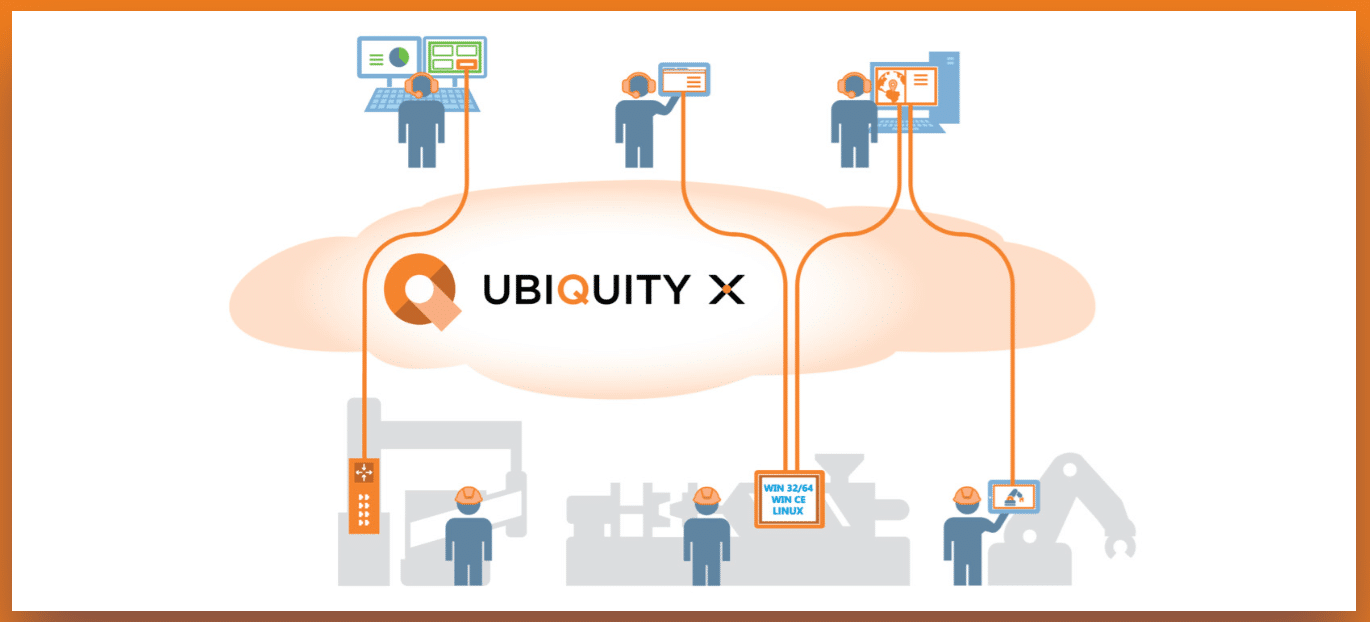

Bezpieczny zdalny dostęp

UBIQUITY

- Przemysłowe, bezpieczne połączenie VPN.

- Protokoły SSL/TLS.

- Szyfrowanie asymetryczne.

- Certyfikat X509.

- Zarządzanie użytkownikami.

- Autoryzacja połączeń.

- Uwierzytelnienie, także dwuskładnikowe.

- Polityka haseł.

- Certyfikat zgodności z IEC 62443-3-3 i IEC 62443-4-2.

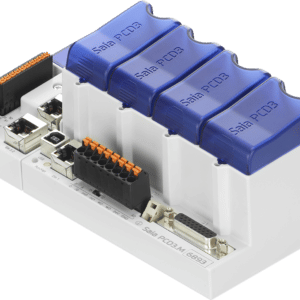

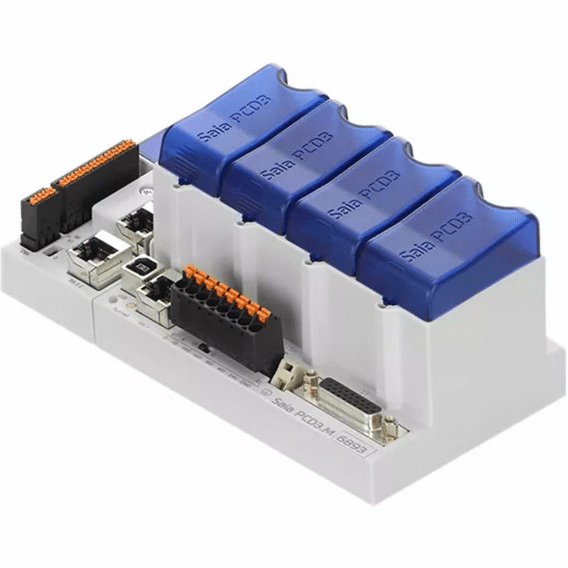

Bezpieczny system sterowania

Saia PCD QronoX

- Zgodny z normą IEC 62443, SL3+.

- Bezpieczny Websercer (HTTPS).

- Wbudowany Firewall.

- Redundancja.

- System operacyjny czasu rzeczywistego QNX.

- Zarządzanie użytkownikami.

- Szyfrowane protokoły, np. OPC UA.

Optimizer Advanced Controller

- Certyfikat zgodności z IEC 62443 na poziomie projektu i produktu.

- Freamwork Niagara.

- Obsługa protokołów szyfrowanych.

- Opcje separacji sieci komunikacyjnych.

- Szyfrowanie danych.

- Autoryzacja, uwierzytelnienie.

Bezpieczna komunikacja

M!DGE i RipEX

- Kontrola dostępu oparta na rolach

- RADIUS

- Szyfrowanie AES-256-CCM (tylko dla RipEX)

- Ipsec, OpenVPN

- VLAN

- Firewall L2, L3, L4, NAT

- Syslog, SNMP, SMS

- FW z podpisem cyfrowym

- Wykrywanie sabotażu sprzętowego – HW Tamper

- Definiowanie użytkowników opartych na rolach

- Ograniczenie dostępu do tylko używanych interfejsów fizycznych i logicznych

- Zdalny dostęp szyfrowany QSSH

- Aktualizacja FW

HIDRA SWITCH

- Support IEEE 802.3/802.3u/802.3x

- Redoundancy through ITU-T G.8032 ERPS ring, RSTP, STP, MRP (client) compatible ring

- CE, UL, NEMA, Atex zone-2, IP67 certified

- Virtual LAN segmentation

- IEC62443 Cybersecurity standard compliant

- Powerful Layer2 and Layer3 management

Konferencja SABUR Cybersecurity Day

❗ Naturalna Cyberodporność infrastruktury OT nie istnieje ❌

Założenie, że jest inaczej jest jednym z najczęściej popełnianych błędów, z którego następstwami spotykamy się na co dzień u naszych klientów.

Dodatkowe koszty 💲 to nie jedyne skutki braku odpowiednich zabezpieczeń. Nadal jednak to właśnie konsekwencje finansowe 💰 najbardziej przemawiają do przedsiębiorców.

Warto więc pamiętać, że dyrektywa NIS2, która obowiązywać zacznie już niebawem, kwestię “kar” finansowych 💸 traktuje bardzo poważnie.

Zapytaj o rozwiązanie

Nasi eksperci doradzą i przedstawią szczegóły